Site transactionnel : ce qui peut mal se passer et comment l’éviter

Un paiement validé n'exclut pas l'erreur : des commandes disparaissent parfois sans laisser de trace, malgré une transaction confirmée. Les…

3D Secure : des conseils concrets pour sécuriser vos paiements en ligne

Une transaction sur cinq continue de passer sous le radar de la validation renforcée, alors même que la sécurisation s'est…

Vérifier en un clin d’œil si la 2F est bien activée

Un compte sécurisé n'est pas seulement une question de bon sens numérique. C'est devenu un réflexe vital pour qui fréquente…

Fausses alertes virus McAfee : comment éviter et résoudre efficacement ?

Les utilisateurs de McAfee, l'un des logiciels antivirus les plus populaires, rencontrent parfois des fausses alertes de virus. Ces notifications…

Nettoyer PC infecté : conseils pour éliminer virus et malwares efficacement

Un ordinateur infecté peut continuer à fonctionner normalement pendant des semaines, tout en transmettant à l'insu de son propriétaire des…

Bloquer ou signaler un courrier indésirable : la meilleure solution ?

Des filtres automatiques veillent dans l'ombre, mais ils ne suffisent pas : une part non négligeable des courriers indésirables parvient…

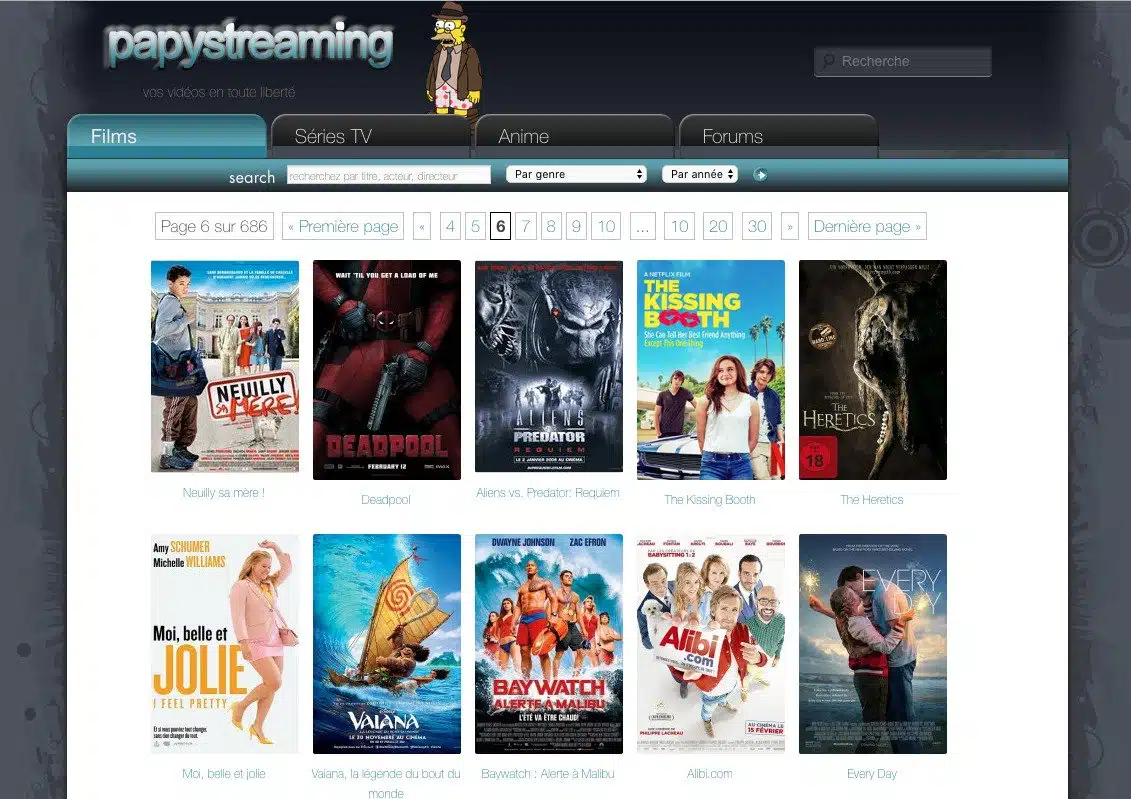

Est-ce que Papystreaming est sûr et sans virus ?

Jouissant d’une excellente réputation chez les Français et comme le prouvent les papystreaming avis virus, ce site fait partie des…

Bloquer les courriers indésirables sur Outlook : astuces efficaces à connaître

Certains messages atterrissent systématiquement dans la boîte de réception malgré des règles de tri déjà en place. Les filtres automatiques…

Sécuriser sa messagerie académique PIAL à Nancy-Metz

Renforcer la sécurité de la messagerie académique PIAL à Nancy-Metz Les établissements scolaires de Nancy-Metz utilisent la messagerie PIAL pour…

Sécuriser vos communications avec Webmail Toulouse Convergence

Les menaces numériques ne cessent de croître, rendant la sécurité des communications électroniques plus fondamentale que jamais. Les utilisateurs de…

Utilisation efficace et sécurisée du Webmail Akeonet : ce que vous devez savoir

Un accès distant à la messagerie professionnelle expose souvent à des vulnérabilités ignorées. Les petites erreurs de configuration multiplient les…

Sécurisez vos communications avec Webmail AC Dijon

Les communications numériques sont devenues une partie intégrante de la vie quotidienne, notamment pour les établissements éducatifs. Au sein de…

Comment gérer votre espace Securitas en toute sécurité

Securitas est une entreprise qui offre des services de sécurité pour protéger les individus, les propriétés et les espaces professionnels.…

Éliminer un virus sur clé USB en toute sécurité

Faire disparaître un virus informatique ne tient pas du tour de magie. Sur une clé USB, la menace s'invite vite,…

Protocole Wire Guard : définition, avantages et fonctionnement expliqués en détail

La simplification du code source, souvent négligée dans la conception des protocoles VPN, impacte directement la sécurité et la maintenance…

Fiable ou non : Malwarebytes, avis et analyse pour votre sécurité en ligne!

La sécurité en ligne est devenue une préoccupation majeure pour les utilisateurs d'Internet. Avec l'augmentation des cyberattaques et des logiciels…

Hacker le plus puissant : Histoire et exploits d’un génie du digital

En 2013, la divulgation de documents classifiés par Edward Snowden a mis en lumière l'ampleur des dispositifs de surveillance numérique…

Adoptez ces 5 principes clés pour renforcer votre sécurité informatique

Chaque seconde, des torrents de données parcourent la toile, sans jamais s'arrêter ni demander la permission. Face à cette réalité,…

Assurer la sécurité des données avec un logiciel de maintenance

Dans un monde où les systèmes informatiques sont au cœur des opérations des entreprises, la sécurité des données est devenue…

Vérifier si mon téléphone est espionné : codes et astuces à connaître

Les statistiques de la cybercriminalité ne laissent aucune place au doute : chaque année, des millions de téléphones sont compromis…

Contrôler ses informations personnelles en ligne grâce à des méthodes efficaces

Les informations personnelles circulent sur le web à une vitesse qui échappe souvent à toute vigilance. Inscription sur un réseau…

Sauvegarde performante et sécurisée : quel type choisir ?

40 % : c'est le taux d'échec lors d'une tentative de restauration après sinistre, dès que la sauvegarde dénote avec…

Sécurité internet : Risque de piratage en cliquant sur un lien ?

Un clic n'a jamais été aussi lourd de conséquences. Une seconde d'inattention, et l'irréversible se déclenche : espionnage, vol d'identifiants,…

Sécurité dans le cloud, les clés pour protéger ses données personnelles

La prolifération des outils numériques et la dématérialisation des services ont transformé notre manière de stocker et de gérer les…

Ransomwares : les meilleurs moyens de vous en protéger

Les ransomwares représentent aujourd'hui l'une des menaces les plus redoutables du paysage cybernétique. Ces logiciels malveillants qui prennent en otage…

Application de sécurité : comparatif des meilleures solutions pour protéger vos données

Les failles de sécurité informatique ne cessent d’augmenter, même parmi les entreprises dotées d’équipes spécialisées. Malgré des réglementations strictes, des…

Protéger son Wi-Fi domestique : Astuces simples pour sécuriser son réseau sans fil

Le chiffrement WPA2, longtemps considéré comme la norme, présente aujourd’hui des failles régulièrement exploitées par des attaquants. L’utilisation d’un mot…

Arrêter ICO : conseils simples pour mettre fin à l’icosphère

Certaines habitudes résistent à la volonté, même lorsque la motivation semble intacte. L’arrêt d’un comportement répétitif, pourtant identifié comme problématique,…

Windows Defender : meilleure protection antivirus ? Analyse et recommandations

Microsoft Defender équipe désormais plus d’un milliard d’appareils dans le monde, sans coût supplémentaire pour la majorité des utilisateurs. Pourtant,…

Les solutions M2M pour les alarmes en zones isolées

Les dispositifs de sécurité modernes doivent relever un défi majeur : fonctionner efficacement même dans les endroits les plus reculés.…

Améliorer l’efficacité opérationnelle grâce à une documentation informatique pertinente et structurée

Une documentation informatique bien organisée représente le pilier fondamental de toute infrastructure technologique performante. Elle garantit une transmission efficace des…

Nettoyer son identité numérique en ligne : Conseils et astuces pratiques

Un message oublié qui refait surface pile quand il ne faut pas, une vieille plaisanterie qui remonte des profondeurs du…

Mesure de sécurité : tout ce qu’il faut savoir pour protéger votre système

Un ordinateur laissé sans défense, c’est l’invitation parfaite pour les curieux et les malveillants. Les menaces numériques, elles, n’attendent pas…

Sécurité : identifier les vulnérabilités en 2025 pour se protéger efficacement

Une simple ligne de code, un thermostat connecté, et c’est toute la chaîne de confiance d’un hôpital qui vacille. Un…

Sécuriser son accès WiFi : quelle technologie choisir efficacement ?

Un voisin en mal de séries peut transformer votre connexion internet en un embouteillage sans fin, simplement en s’invitant sur…

Pourquoi privilégier les smartphones reconditionnés ?

Dans un monde où la technologie évolue à un rythme effréné, adopter des comportements responsables et durables est devenu crucial.…

IPv6 : IPsec, nécessaire pour la sécurité ?

L'Internet a vu exploser le nombre de dispositifs connectés, et l'épuisement des adresses IPv4 a poussé vers l'adoption d'IPv6. Cette…

Sécurité réseau : Comment garantir une protection efficace ?

La multiplication des cyberattaques met en lumière la nécessité de renforcer la sécurité des réseaux. Les entreprises, grandes ou petites,…

Activer la 2FA sur téléphone : sécuriser votre connexion en quelques étapes simples

Protéger ses données personnelles est devenu une priorité pour tous. Les cyberattaques et les tentatives de piratage se multiplient, rendant…

VPN le plus puissant : comparatif des services sécurisés et performants

La navigation en ligne comporte des risques croissants, de la surveillance gouvernementale à la vulnérabilité aux cyberattaques. Pour préserver sa…

Sécuriser sa messagerie académique à Créteil : les meilleures pratiques

À Créteil, les étudiants et le personnel académique dépendent fortement de leurs messageries électroniques pour échanger des informations majeures. Les…

VPN le plus utilisé dans le monde : classement et comparaison 2025

La course à la protection en ligne n'a jamais été aussi compétitive. En 2025, les utilisateurs d'internet sont plus conscients…

Comment sécuriser vos communications via le webmail Montpellier

La sécurité des communications numériques est devenue une priorité pour de nombreux utilisateurs. À Montpellier, comme ailleurs, les webmails sont…

Pourquoi faut-il s’intéresser à la cybersécurité ?

Alors que la technologie infiltre chaque sphère de l'existence, la cybersécurité est devenue une préoccupation capitale. Les cyberattaques se multiplient,…

Les solutions de sécurité informatique les plus efficaces

Que vous soyez particulier ou professionnel, le service de l’information est un organe très important pour l’émergence de votre entreprise.…

Antivirus pour ordinateur : les antivirus les plus perfomants

On appelle antivirus un dispositif qui permet de protéger les données d’un utilisateur et de détecter les menaces de logiciels…

L’importance de la sécurité informatique dans le monde de l’entreprise

Depuis l’utilisation incontournable d’Internet, les entreprises doivent nécessairement mettre en place un système de sécurité. Cela leur permettra de mieux…

Quels sont les principes fondamentaux de la sécurité informatique ?

La sécurité informatique représente l’ensemble des moyens mis en œuvre pour réduire la vulnérabilité d’un système contre les menaces accidentelles…

Comment assurer la sécurité d’un réseau informatique ?

Dans un environnement où tous se digitalisent, le réseau informatique devient indispensable pour une entreprise. En son sein sont véhiculées…